Sie wollen mehr über das Leistungsspektrum der msg-Gruppe erfahren? Dann besuchen Sie die Internetseiten der msg und der msg-Gruppenunternehmen.

Warum Ihre AML-Segmentierung nicht ausreicht

Sie nutzen eine AML-Lösung mit Regeln und Szenarien, die im Rahmen des Implementierungsprojekts aufgesetzt wurden. Sie generieren Warnmeldungen, sobald Transaktionen bestimmte Schwellenwerte überschreiten. Vielleicht haben Sie Ihre Kunden sogar bereits grob segmentiert – etwa in „Firmenkunden“ und „Privatkunden“, um diese Schwellenwerte besser zu steuern.

Klingt fortschrittlich, oder?

Nicht ganz.

Sind alle Privatpersonen gleich? Verhalten sich alle Unternehmen identisch?

Spoiler: Tun sie nicht.

Schwellenwerte auf Basis solch grober Kategorien festzulegen, ist in etwa so sinnvoll wie ein einheitliches Tempolimit für Fahrräder und Sportwagen – das ergibt keinen Sinn. Und auch die Aufsicht wird diesen Ansatz kaum akzeptieren.

Unser Clustering-Ansatz für Siron®AML geht über diese Pauschalkategorien hinaus.

Durch die Analyse des tatsächlichen Transaktionsverhaltens Ihrer Kunden identifizieren wir aussagekräftige Untergruppen innerhalb jeder Kategorie. Stellen Sie sich statt nur „Unternehmen“ künftig „Sportwagen-Unternehmen“ und „Fahrrad-Unternehmen“ vor.

Wir nutzen fortgeschrittene statistische Methoden: Zunächst ermitteln wir relevante Korrelationsdimensionen, anschließend berechnen wir eine passende Anzahl an Clustern. Dabei kommt keine KI zum Einsatz – alles ist nachvollziehbar und prüferfreundlich.

Mit dieser verfeinerten Segmentierung können Sie:

- Präzisere Schwellenwerte festlegen

- Falschmeldungen reduzieren (weniger unnötige Alerts!)

- Verdächtige Aktivitäten gezielter erkennen

Der nächste Schritt: Backtesting

Sobald die neuen Untergruppen definiert sind, folgt der logische nächste Schritt: Backtesting. Wir unterstützen Sie bei der Feinjustierung der Schwellenwerte für diese neu identifizierten Gruppen – damit Ihr AML-System nicht nur regelkonform, sondern auch effizient arbeitet.

Sie möchten nicht länger in irrelevanten Alerts untergehen, sondern echte Risiken aufdecken?

Lassen Sie uns sprechen.

Die Steigerung der Resilienz des Risk-&-Compliance-Programms ist eine zunehmende Anforderung der Prüfer und Regulatoren und in diversen Gesetzen verankert. Die Herausforderung liegt darin, dies effektiv digital zu gestalten und dabei die Effizienz bei stetig ansteigender Volatilität zu meistern. Automatisierung, der Einsatz von KI und gut abgestimmte Policies & Procedures helfen dabei, diesen Prozess zu optimieren.

Die Situation des Head of Compliance

Die internen Compliance-Regelungen zu steuern, ist anspruchsvoll, unabhängig davon, ob es sich dabei um nationale, internationale oder global agierende Unternehmen handelt. Zum einen müssen die verschiedenen Entitäten in dem komplexen Organisationsgeflecht koordiniert, zum anderen auch die regional unterschiedlichen, sich überschneidenden und nicht selten widersprechenden regulatorischen Anforderungen berücksichtigt werden. Dabei spielen auch die sich aus dem spezifischen Geschäftsmodell ergebenden Compliance Risiken eine wichtige Rolle.

Der Head of Compliance beziehungsweise die Compliance-Abteilungen meistern diese Aufgabe, indem sie sogenannte Policies & Procedures (P&P) erlassen. Das sind interne Regelungen, die es ermöglichen, eine gruppenweite Umsetzung, zum Beispiel von Embargo- und Sanktionsüberwachungsprozessen sicherzustellen. Dies erfolgt mittels textlich verfasster Dokumente, die die Richtlinien und Regeln für die Gruppe einheitlich darstellen. Die Aufgabe ist die erfolgreiche und vollständige Umsetzung in den jeweiligen Niederlassungen mit Hilfe von Kontrollpunkten, sogenannte Controls.

Die Basis: Policies & Procedures

Für die Erstellung neuer beziehungsweise die Anpassung bestehender P&Ps gibt es zwei wesentliche Ursachen:

- Zum einen die von externen Institutionen kommenden Anforderungen, die vom Unternehmen umgesetzt werden müssen. Dazu gehören, neben den von der Regulatorik beziehungsweise dem Gesetzgeber geforderten Themen, auch Selbstverpflichtungen von Interessenvertretungen, Umsetzungsrichtlinien, Konsultationspapiere oder von der Öffentlichkeit beziehungsweise Gesellschaft eingeforderte Maßnahmen.

- Parallel dazu müssen auch institutsspezifische, das heißt von dem jeweiligen Unternehmen abhängige Anforderungen, berücksichtigt werden. Dazu erstellt jedes Institut mindestens einmal im Jahr eine Risikoanalyse, die – basierend auf dem Geschäftsmodell – die spezifischen Compliance-Risiken adressiert. Die sich ergebenden Mitigationsmaßnahmen und deren Effizienzkriterien werden dann in Organisationsanweisungen überführt, die idealerweise bis auf die Ebene von Controls heruntergebrochen werden.

Neben der Fülle an Vorgaben und deren zunehmender Volatilität, sind vor allem Effektivität und Effizienz die wesentlichen Herausforderungen an das Compliance-Management. Auf der einen Seite darf man den Anschluss an den oder die Regulatoren nicht verlieren und muss bei immer enger werdenden Umsetzungszeiträumen auch den Umsetzungsprozess steuern können.

Auf der anderen Seite sollte dem Aufbau von Redundanzen vorgebeugt und durch die Bereitstellung der erforderlichen Transparenz die Effizienz in der Organisation gesteigert werden. Als positiver Nebeneffekt ergibt sich daraus die schnelle Bearbeitung von Anfragen aus der Revision, von externen Prüfern oder der Aufsichtsbehörde.

Umsetzung in der Praxis

Mit der Formulierung und Anweisung zur Umsetzung der Policies & Procedures ist es allerdings nicht getan. Zum einen müssen die verschiedenen operativen Prozesse und Systeme aller betroffener Entitäten und Niederlassungen angepasst werden. Dabei ist in der Regel davon auszugehen, dass dies nicht zentral über Group Compliance erfolgen kann, sondern dezentral durchgeführt werden muss. Weiterhin müssen zusätzliche Anforderungen dieser dezentralen Einheiten und deren spezifischer gesetzlicher Situation berücksichtigt werden. Im schlimmsten Fall widersprechen sich die Anforderungen der Gruppe mit den juristischen Erfordernissen. Ein eingängiges Beispiel liefert die DSGVO, die in Europa strenge Anforderungen an den Datenschutz zu Grunde legt und durchaus im Widerspruch mit Transparenzvorschriften anderer Länder und deren Jurisdiktionen steht.

Die Organisation der strukturierten Umsetzung dieser Policies & Procedures stellt somit ein nicht zu unterschätzendes, komplexes Problem dar, das mit Hilfe der entsprechenden IT-Unterstützung sichergestellt werden kann.

Anforderungen an die IT

Um den Prozess der strukturierten Abarbeitung und Umsetzung der Policies & Procedures für die Compliance Abteilung zu unterstützen, braucht es einen, an die Bedarfe der Gruppe anpassbaren Workflow. Dadurch werden die Aufgaben und deren Verantwortung transparent und sind übersichtlich einsehbar. Der Umsetzungszustand der Policies & Procedures kann jederzeit abgefragt werden, insbesondere im Rahmen externer Prüfungen.

Eine weitere wichtige Funktionalität stellt die Überführung der P&Ps als unstrukturierten Text in eine strukturierte und für weitere Aufgaben geeignete Darstellungsform. Dies kann in Form einer Control-Matrix (siehe Abbildung 1) erfolgen, die den Prüfobjekten (y-Achse) die Kontrollen (x-Achse) gegenüberstellt und dadurch eine übersichtliche Beschreibung der P&Ps ermöglicht. Die Befüllung der Matrix orientiert sich dann an den Inhalten der P&P’s.

Zusammen mit einem ausführlichen Reporting und einer vollständigen Logging Funktionalität, die jeden Schritt innerhalb des Workflows dokumentiert, ist man jederzeit in der Lage dem Regulator und den Wirtschaftsprüfern Auskunft zu erteilen. Dies stellt die Integrität der Gruppe und die Konsistenz des Risiko- und Compliance-Programms sicher, minimiert den Aufwand und die damit verbundenen Kosten und führt zu einer effektiven und effizienten Compliance-Organisation.

Abbildung 1 – Darstellung einer Control-Matrix, die die Prüfprojekte mit den erforderlichen Kontrollen verbindet und dadurch eine übersichtliche Darstellung der umzusetzenden Anforderungen ermöglicht

Der Einsatz von KI

In aller Regel haben die Institute bereits eine Vielzahl bestehender Policies & Procedures im Einsatz. Die Überführung all dieser Dokumente in eine IT-Lösung wäre ein außerordentlich hoher Aufwand, der rein manuell nicht zu leisten ist. Hier kommt die KI ins Spiel. Mit Hilfe geeignet trainierter Large Language Models werden alle bestehenden P&Ps analysiert und in die Zielstruktur überführt. In einem nachgelagerten Qualitätssicherungsprozess können die Ergebnisse auf Vollständigkeit und Korrektheit überprüft werden. So ist man sehr schnell in der Lage, das System initial aufzusetzen. Der sogenannte Legal-Change-Prozess kann somit zu einem guten Teil digital automatisiert werden.

Weitere Funktionalitäten für die Analyse unstrukturierten Daten stehen dem Anwender ebenfalls zur Verfügung. Über die Summary-Funktion ist er in der Lage, bei neuen Gesetzestexten schnell eine inhaltliche Übersicht zu erhalten, die Diff-Funktion erlaubt es, zum Beispiel bei geänderten regulatorischen Anforderungen, die Neuerungen zu extrahieren und damit seine P&Ps entsprechend anzupassen. Die Plattform stellt somit ein Werkzeug bereit, mit dessen Hilfe man schnell und zuverlässig interne Richtlinien anpassen beziehungsweise erarbeiten kann, um sie dann nachvollziehbar umzusetzen.

Ausblick

Die Strukturierung der P&Ps ist nur ein erster Schritt. Um den Compliance-Prozess vollständig automatisiert zu unterstützen, ist der Aufbau beziehungsweise die Integration in eine zentrale Daten- und Anwendungsplattform erforderlich.

Dadurch wird es möglich, die in den operativen Systemen (AML, Sanktionsüberwachung, Betrug, …) befindlichen Regeln und deren Konfiguration zu harmonisieren. Dies führt zu einem Gleichklang der Überwachungssysteme, die in den verschiedenen Entitäten zum Teil unterschiedlich eingesetzt werden.

Ein weiterer Aspekt ist die Zusammenstellung gruppenweit relevanter Informationen für die Compliance, die in einem übersichtlichen Management-Board zusammengefasst werden und dadurch alle wesentlichen Ereignisse und Risiken „auf einen Blick“ ermöglicht.

Durch diesen Automatisierungsprozess wird die Aufgabe der Compliance-Abteilung – vom Compliance-Officer bis zum Geldwäschebeauftragten, vom Policy Advisor bis zum Business Analyst – wesentlich erleichtert. Es ermöglicht, das Unternehmen auf Basis qualitätsgesicherter Daten und Prozesse aus dieser Perspektive heraus zu steuern.

In diesem Blogbeitrag möchte ich einen Ausblick auf 2023 und Folgejahre geben, also die nahe Zukunft unserer Domäne, die sich der Bekämpfung der Finanzkriminalität verschreibt. Wie immer in solchen Ausblicken erheben diese keinen Anspruch auf Vollständigkeit, sondern stellen eine Mischung aus subjektiver Wahrnehmung und Beobachtung sowie objektiver Analyse dar.

Da es unterschiedliche Sichtweisen auf den Bereich „Anti-Financial Crime Compliance“ gibt, möchte ich zunächst einmal darstellen, was hierunter zu verstehen ist, ohne auf allzu viele Details einzugehen. Daran anknüpfend kann die Bewertung des Jahres 2022 und der Ausblick auf die nahe Zukunft erfolgen. Wir bei msg Rethink Compliance fassen die nachfolgenden Bereiche unter dem Begriff Anti-Financial Crime (AFC) zusammen. Dabei ist jeder Bereich eigenständig zu sehen, auch wenn es Schnittmengen untereinander gibt. Siehe hierzu auch unser Glossar.

- AML/CFT-Compliance. Ausgeschrieben steht das englische Akronym für die Geldwäschebekämpfung (Anti-Money Laundering) sowie die Identifizierung von Terrorfinanzierung (Combating the Financing of Terrorism), welcher manchmal auch CTF abgekürzt wird (Counter-Terrorist Financing).

- KYC-Compliance. Dieses Akronym steht für Know Your Customer, wobei wir das weiter definieren und das „C“ auf „Counterparty“ umdeuten, also gemeinhin den Geschäftspartner meinen, gleich, ob Zulieferer, Entwicklungspartner, Sponsoringpartner, Vertriebsmittler oder Kunde.

- ABC-Compliance. In unserem Kontext ist das ein gebräuchliches Akronym für die Bekämpfung von Korruption und Bestechung (Anti-Bribery & Corruption).

- Fraud Prevention. Für den englischen Begriff der Betrugsprävention scheint es interessanterweise kein übergreifendes Akronym zu geben. Man könnte aus Fraud Prevention & Detection allerdings FPD ableiten.

- ESG-Compliance. Implizit ergibt sich die Abdeckung von ESG-Compliance aus den Punkten KYC, ABC und Betrugsprävention. Da dies den wenigsten klar ist, führe ich den Themenbereich, der auch den Block Corporate Social Responsibility (CRS) einbezieht, hier einzeln auf.

- Sanktionen. Auch der Bereich der Finanzembargoüberwachung, der eigentlich über die Bereiche AML/CFT und KYC abgedeckt ist, soll hier einzeln aufgeführt werden.

Explizit ausgenommen sind in dieser Betrachtung die Bereiche Tax Evasion, also die Steuerhinterziehung, die Schnittmengen zu AML und KYC hat, sowie der Bereich Anti-Cybercrime, der im weiteren Sinne zur Betrugsprävention gehört, aber zum Beispiel in den Bereichen der Industriespionage ein eigenes Themenfeld darstellt. Diesem Sachverhalt tragen wir in der msg Gruppe Rechnung und bieten mit den msg security advisors Spezialkompetenz an.

Zum Jahr 2022 liefert die Plattform Financial Crimes News eine meines Erachtens sehr gute und strukturierte Übersicht und Analyse der Ereignisse samt interessanter Fragestellungen (Fighting Financial Crime in 2022 – Dashboard by FCN). Da auch nahezu jeder Softwareanbieter in dem Bereich nicht müde wird, die Geschehnisse des Jahres mal mehr, mal weniger zu kommentieren, möchte ich mich nicht in diesen Reigen einreihen.

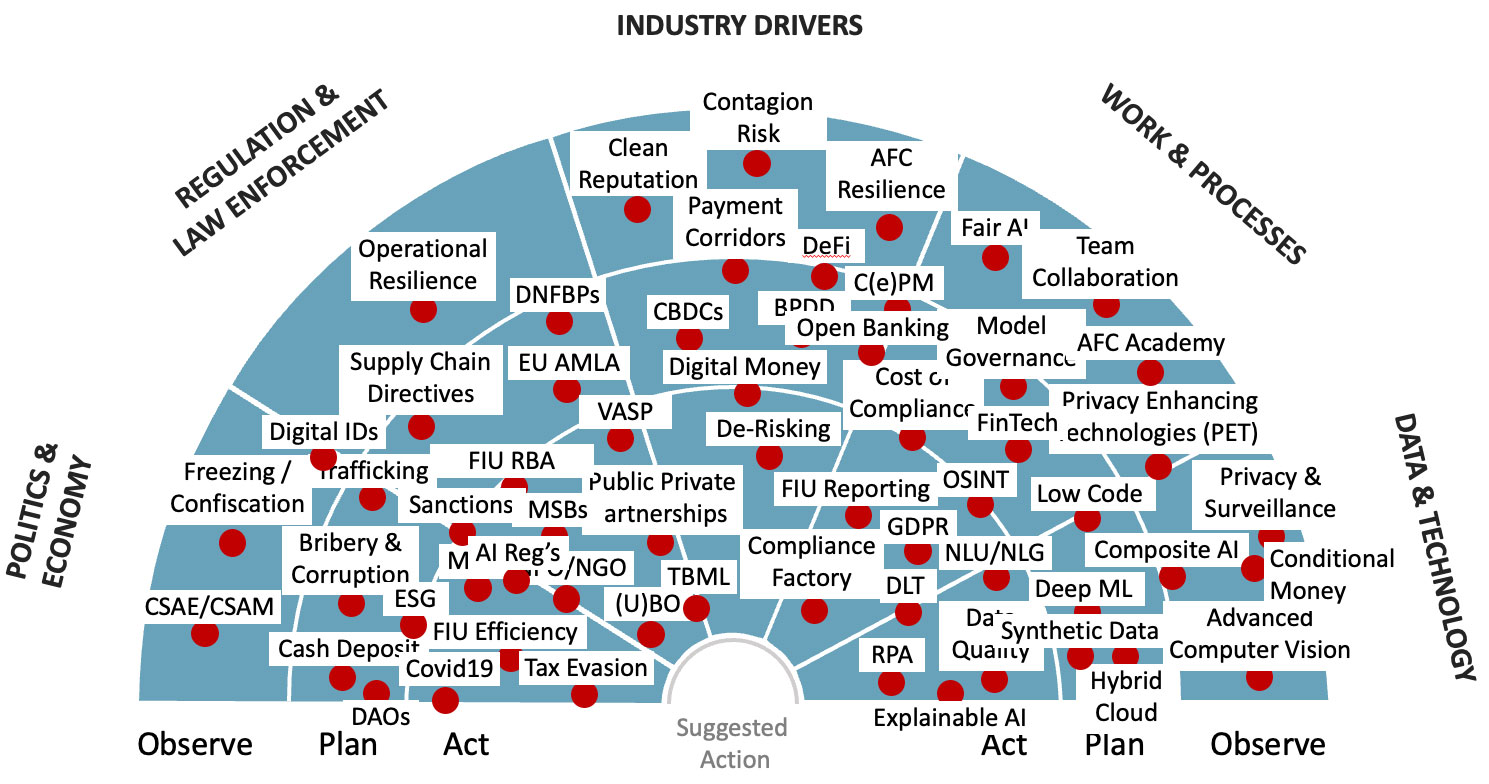

Wir untersuchen fortlaufend und systematisch den Markt. Dafür haben wir unser AFC-Radar entwickelt, in dem wir alle Beteiligten genauer betrachten, Beobachtungen sammeln, Trends identifizieren und dann prüfen, inwieweit diese nachhaltige Auswirkungen für die AFC-Compliance haben. Hierzu gehören Politik, Regulatoren, Überwachungsorganisationen oder die betroffenen Branchen wie Banken, Versicherungen und andere. Wir berücksichtigen aber auch Veränderungen in der Art der Arbeit, Technologieverfügbarkeiten, Systemlieferanten und Softwareanbieter sowie die Einsatzmöglichkeiten der Anwendungen. Diese Beobachtungen versuchen wir über vier Betrachtungsperspektiven zu erhärten. Die nachfolgende Darstellung gibt einen groben Eindruck von der Vielzahl der betrachteten Treiber.

Grundsätzlich darf man annehmen, dass diesen Treibern die generelle Motivation zu Grunde liegt, eine Verbesserung der Bekämpfung von Wirtschaftskriminalität herbeizuführen. Einer aktuellen Diskussion um die künstliche Intelligenz (KI) folgend habe ich kürzlich ChatGPT, einen fortschrittlichen Prototyp eines Chatbots des US-amerikanischen Unternehmens OpenAI ausprobiert. Auf die Frage „Hast Du Ideen für die Verbesserung zur Bekämpfung von Wirtschaftskriminalität?“ lieferte der KI-gesteuerte Bot folgende Antwort[1]:

- Verbesserte Erkennungs- und Überwachungssysteme: Durch den Einsatz fortschrittlicher Analyse- und maschineller Lernverfahren können Finanzinstitute verdächtige Aktivitäten effektiver erkennen und überwachen.

- Bessere Zusammenarbeit und Informationsaustausch: Finanzinstitute können zusammenarbeiten und Informationen über potenzielle Finanzstraftaten austauschen, wodurch sie diese Straftaten besser aufdecken und verhindern können.

- Verstärkte regulatorische Aufsicht: Ein strengerer Regulierungsrahmen und eine striktere Durchsetzung der Vorschriften können dazu beitragen, Finanzkriminalität abzuschrecken, indem sie das Risiko der Aufdeckung und Bestrafung erhöhen.

- Bessere Aufklärung und Sensibilisierung: Durch Aufklärung der Öffentlichkeit über Finanzkriminalität und darüber, wie man sich schützen kann, lässt sich die Zahl der Opfer dieser Straftaten möglicherweise verringern.

- Bessere internationale Zusammenarbeit: Finanzkriminalität überschreitet häufig nationale Grenzen, so dass internationale Zusammenarbeit für eine wirksame Bekämpfung unerlässlich ist. Dies kann den Austausch von Informationen und die Koordinierung der Strafverfolgungsbemühungen beinhalten.

- Einsatz von Technologie: Der Einsatz von Blockchain- und anderen Distributed-Ledger-Technologien kann dazu beitragen, die Transparenz und Rückverfolgbarkeit von Finanztransaktionen zu erhöhen, was es für Kriminelle schwieriger macht zu operieren.

Das dahinterstehende Transformer-basierte Machine-Learning-Modell[2] wurde auf einem großen Datensatz von Konversationen trainiert. Mainstream dominiert hier, nicht zwingend Fakten. So können diese sechs von ChatGPT genannten Punkte nicht wirklich überraschen. Dies bleibt auch so, wenn man jeden einzelnen Aspekt der obigen Antworten weiter hinterfragt. Selbst auf die Frage, wie das umgesetzt werden kann, liefert das Modell Hinweise. Auf die besondere Bedeutung von Transformer-Modellen, inklusive der neueren Feedback-Transformer-Architekturen[3], für die regulatorische Compliance haben wir auf diversen Konferenzen bereits hingewiesen, ebenso wie auf die Probleme, vor allem in Bezug auf Wahrnehmungsverzerrungen („Bias“) von KI/ML. ChatGPT hat große Aufmerksamkeit geweckt und viel Zuspruch erfahren, jedoch sind für diese spezifische künstliche Intelligenz noch gänzlich andere Fragen kritisch zu stellen, die hier jetzt nicht verfolgt werden sollen. Aber sicherlich kann man voraussagen, dass im Bereich der AFC-Compliance der Technologieeinsatz − dazu gehört letztlich auch KI/ML − weiter zunehmen wird, um die Effektivität und Effizienz zu erhöhen.

Für die nähere Zukunft der AFC-Compliance sehen wir unter anderen auch die folgenden weiteren Themen, Signale und Trends:

Regulation & Aufsicht. Hierunter habe ich versucht, unsere wesentlichen Beobachtungen zu den Anforderungen und Verhaltensweisen der Regulatoren und Aufsichtsbehörden darzustellen, ohne hierbei auf neue oder Anpassungen bestehender Gesetze (AMLA, LkSG, EU Supply Chain Directive, EU AI Act und viele andere mehr) einzugehen. Ebenso habe ich spezielle Industriethemen unberücksichtigt gelassen wie Target2 im Zahlungsverkehr, welches in der EU dieses Jahr erfolgreich gelingen sollte, den Immobiliensektor, der sich einer verschärften Regulation und Aufsicht stellen darf, die sogenannten DNFBPs („Designated Non-Financial Businesses & Professions”), für die gleiches gelten wird, oder die Herausforderungen im Payments-Bereich und im eCommerce. Vielmehr behandele ich nachfolgend die allgemein gültigen Themen.

- Policy & Control Management. Ethisches Fehlverhalten von Mitarbeitern zu verhindern, ohne zusätzliche Regeln und Kontrollen einführen zu müssen und dabei zu berücksichtigen, dass Menschen nicht zwingend in allen Situationen rational handeln, bedarf eines Risikomanagementansatzes, der verhaltensbasiert funktioniert („Behavioral Risk Management“). Hiermit können sogenannte „Nudges“, also Denkanstöße und Erinnerungshilfen, ausgelöst werden, um dem Mitarbeiter Hilfestellung zu geben, sich im Rahmen der Regeln und Vorgaben zu verhalten. Dies ist ein weiterer Ansatz zur Prävention, der verhindern kann, dass überhaupt Probleme entstehen. Hier gibt es bereits die ersten Umsetzungserfahrungen, allerdings noch keine Best Practices.

- Compliance Resilience. Resilienz in diesem Verständnis folgt dem Konzept resilienter Gesellschaften von Markus Brunnermeier.[4] Es besagt, dass es nicht nur um Widerstandsfähigkeit gehe, sondern um eine flexible Anpassungsfähigkeit an neue Bedingungen in einer Art, dass Gesellschaften dabei nicht dauerhaft und langfristig geschädigt werden. Wir sehen bei internationalen Aufsichtsbehörden, aber zunehmend auch innerhalb der EU, einen verstärkten Fokus bei Verpflichteten, eine solche Resilienz einzufordern und sie auch zu überprüfen. Dies geht einher mit einer deutlich abgesenkten Reaktionszeit für die Verpflichteten. Backtesting, Stress Testing und Ad-hoc-Simulationen der eingesetzten Monitoring- und Screening-Lösungen, sowie der Angemessenheit der Risikoanalysen stellen hier die großen Herausforderungen dar.

- Risk Assessment & Analysis. Die genannten Anforderungen der Regulation gegenüber Unternehmen, resilienter und agiler auch hinsichtlich der Compliance zu werden, führt zu einer deutlichen Betonung des regulatorischen Risikomodells und damit auch den Bereichen der Risikobewertung und der Risikoanalyse. Ich möchte es mal so formulieren: War ein jährlicher Blick auf die Risikobewertung in der Compliance bislang noch ausreichend, wird das in absehbarer Zeit nicht mehr so sein. Zwar sehen wir keine Indikation für eine wöchentliche Auseinandersetzung mit dem Thema, wohl aber quartalsweise, wenn nicht sogar monatlich, von Ad-hoc-Anfragen ganz zu schweigen. Das wird Compliance-Abteilungen in eine andere Form der Umsetzungsplanung und Kontrolle zwingen, die in anderen Bereichen längst Standard und sehr eng mit dem Bereich des „Enterprise Performance Management“ verbunden ist. Das aber wird in naher Zukunft noch eher in der Kür zu verorten sein. Zur Pflicht indes wird das Backtesting werden, welches in einigen Ländern und Regionen bislang eher als Randthema in der regulatorischen Compliance behandelt wurde. Was rechtfertigt genau jene Schwellwerte, genau jene Verhältniszahlen und genau diese gewählten Ausschlusskriterien? Auf diese Fragen haben Beauftragte besser Antworten parat und können auf ein systematisches Vorgehen verweisen. Ebenfalls Teil dieses Themenblocks sind die Eigentumsanalysen bei juristischen Personen, um gesetzeskonform den oder die wirtschaftlich Berechtigten zu identifizieren. Hier haben wir 2022 an den FATF-Konsultationen zur Empfehlung 24 teilgenommen. Die unabgestimmte und löchrige Umsetzung der Transparenzregister innerhalb der EU und die fehlende Governance seitens der Behörden führen dazu, dass auch im Jahr 2023 und der nahen Zukunft dieses Thema als Schwerpunktthema und Herausforderung für die Beauftragten anzusehen ist. Besserung ist derzeit nicht in Sicht. Siehe hierzu gerne auch unseren Blogbeitrag. [👉 Selina Trotno & Natalie Hürler: Vom Auffangregister zum Vollregister – Gehen die Neuerungen durch das TraFinG weit genug?] Allerdings gibt es immer mehr Marktintermediäre, die Lösungen in der Regel mit einem regionalen Fokus (zum Beispiel Russland und Ukraine oder Afrika) für qualitative Automatisierung anbieten. In diesem Bereich wird auch der Einsatz von Technologie im Einklang mit den verschärften Sanktionsregimen weiterhin stark zunehmen. Aus dem Bereich ESG („Environment, Social, Governance“) kommen ebenfalls neue Herausforderungen, die in die instituts- bzw. unternehmensspezifischen Risikomodelle und die Risikoanalysen aus unterschiedlichen Regulationen heraus ausstrahlen.

- Public-Private Partnerships & Private-Private Partnerships. Beides wird unserer Meinung nach zukünftig Beachtung finden und notwendig sein, um zu einer Besserung der Situation in der Bekämpfung von inkriminierter Geldern zu kommen. Es ist bei den öffentlich-öffentlichen Partnerschaften aber schon anzufangen. Man sollte meinen, den Financial Intelligence Units (FIUs) dieser Welt fällt es einfach, Daten so zu teilen, dass daraus konkrete Ansatzpunkte für die Strafverfolgung und für die Prävention effizient ableitbar sind. Dass dem nur bedingt zuzustimmen ist, hat vielerlei Gründe. Ein wesentlicher Grund sind unterschiedliche Datenschutzbestimmungen und natürlich unterschiedlich politisch motivierte Systeme. Da letzteres schwierig zu beeinflussen sein wird, sei im Bereich des Datenschutzes auf den technologischen Fortschritt verwiesen, der den Austausch unter Verwendung sogenannter „Privacy Enhancing Technologies“, kurz PET genannt, vereinfacht. Gerne verweise ich hierzu auch auf unseren Blogbeitrag zu dem Thema. [👉Natalie Hürler: Privacy-Enhancing Technologies (PETs) in the Fight Against Financial Crime]. Das ist dann auch ein Ansatz für die anderen Formen der Partnerschaften. Rein privatwirtschaftliche Partnerschaften werden am seltensten als probates Mittel für eine bessere Bekämpfung von Wirtschaftskriminalität gesehen. Zu groß ist hier die Angst vor Ablehnung durch die Aufsicht und zu groß die Angst vor Datenschutzproblemen. Doch wie soll in Zukunft die KYC-Compliance sichergestellt und effektiver werden, ohne dass dabei die Kosten und/oder die damit verbundenen Risiken exorbitant steigen? Unseres Erachtens ist das nur im unternehmensübergreifenden Austausch und in Zusammenarbeit möglich.

Im Bereich der Industrietreiber möchte ich aus der Summe der identifizierten Beobachtungen die nachfolgenden erwähnen:

- Metaverse & Web3. Die ersten Schritte im Metaverse für Banken und Finanzdienstleister und erst recht für die Consumer Brands sind gegangen. Vielmehr ist trotz milliardenschwerer Investitionen bislang nicht geschehen, obgleich das Metaverse der Gamer mit Roblox und Fortnite klar auf dem Vormarsch ist. Die nüchterne Bilanz des Metaverse mag auch mit dem schwellenden Streit begründet sein, wie Identitäten festgestellt und geschützt werden können, wem welche Daten gehören und welche Regulation wie zum Einsatz kommen kann/wird. Das Web3 fußt auf der Idee, dass das Eigentum an den Daten zwischen den Erstellern und Nutzern geteilt wird und so keine Dominanz großer Konzerne auftritt. Es soll die dezentrale Fortsetzung des Web2 sein, also des Internets, wie wir es heute kennen und erleben. Soweit die Theorie. Faktisch soll eine komplette digitale Ökonomie entstehen. Die ersten Geldautomaten im Metaverse gibt es schon, die Zahlungsdienstleister bereiten sich vor. Dennoch sehen wir die kommenden Monate hier noch eher als eine Spielwiese für das Bewerben und die Vermarktung. Beachtet man, dass es 15-20 Jahre gebraucht hat, bis das Internet die Bankenwelt getroffen hat, es aber nur 5-6 Jahre waren für das App-gestützte Mobile Banking, darf man annehmen, dass es mit dem Metaverse zumindest nicht länger dauern wird, vor allem wenn man bedenkt, dass auch die meisten Bereiche der Smart Cities das Web3 als Basis benötigen werden. Je näher man sich mit seinem Geschäftsmodell bereits an Kryptowährungen, NFTs und Smart Contracts befindet, umso schneller wird das Metaverse samt Web3 an Relevanz gewinnen, auch im AFC-Umfeld.

- Smart Contracts & NFTs. Fangen wir mit dem Einfacheren an, den Non-Fungible Tokens (NFTs). Diese eindeutigen Eigentumsnachweise sind ein Kernbestandteil des Web3, allerdings in ihrer Breitenadaption bereits deutlich vorangeschritten. Abseits ihres Daseins im Bereich digitaler Kunst stellen Handel und Tokenisierung interessante Features dar, die ein Wachstum von NFTs auch in naher Zukunft erwarten lassen. Ähnlich wie im Metaverse ist hier die Konsumgüterindustrie Vorreiter. Man sollte daher NFTs nicht nur auf eine Asset-Klasse reduzieren, sondern als interessante Technologie wahrnehmen. Dies gilt umso mehr für Smart Contracts. Das sind digitale Verträge in Form einer Anwendung, die auf der Blockchain-Technologie aufbaut. Diese intelligenten Verträge können durch ihre eigene Anwendung handeln, wenn bestimmte Bedingungen erfüllt werden, und bedürfen keiner menschlichen Überwachung. Die Vertragsparteien werden durch Token definiert. Es gibt die ersten Finanzprodukte, die auf Smart Contracts basieren und die Handelsfinanzierung erleichtern sollen. Auch in den Lieferketten von Handels- und Industrieunternehmen finden Smart Contracts zunehmend ihren Einsatz. Wir gehen davon aus, dass in Zukunft komplexere Handelskonstrukte, die einer gewissen Volatilität unterliegen und daher auch smarte Anpassungen dieser selbstausführenden Verträge benötigen, möglich sein werden. Wie weit das die handelsbezogene Geldwäsche hilft zu bekämpfen, hängt aber von der Akzeptanz und der zunehmenden Adaption der Technologie ab.

- Crypto Currencies. Abseits der Sichtweise als Spekulationsobjekt und weniger als Ersatz für Fiatwährungen wird diese Asset-Klasse weiterhin Bestand haben. Ob man den Kryptowinter als strukturellen Einbruch oder kontrollierten Crash bezeichnen mag, wird nichts daran ändern, dass Kryptowährungen uns erhalten bleiben werden. Aus Sicht der AFC-Compliance stellen sie ein risikobehaftetes Asset dar. Dies sollte zwingend Niederschlag im Risikomodell und der Risikoanalyse finden und wird so manchen Geldwäschebeauftragten vor Fragezeichen stellen. Nach dem Kollaps der Handelsplattform FTX und nun auch angeblichen Transparenzproblemen bei Binance sehen sich die Kryptobörsen einer gesteigerten Aufmerksamkeit der Aufsicht gegenüber. In diesen Fällen allerdings eher in Bezug auf das Aufklären möglicher Betrugsszenarien, konkret im Bereich der Finanzberichterstattung. So oder so steht den Kryptobörsen in den kommenden Monaten nach dem Kryptowinter zumindest noch ein frostiger Frühling bevor.

Effektivität & Effizienz. Man ist geneigt, diesen Punkt immer als technologisch motiviert zu betrachten. Dem ist nicht so! Zwar nehmen in diesem Bereich die Themen Automatisierung und KI/ML einen großen Raum in der Diskussion ein, doch wäre es fatal anzunehmen, dass ausschließlich mittels Technologie eine Besserung der Situation herbeigeführt werden könne. Technologie – ob neu oder geändert – sollte immer auch eine Adaption der Prozesse und gegebenenfalls der Aufbauorganisation nach sich ziehen oder dies der Technologie gar vorausgehen.

- Compliance Resilience adressiert die Effektivitätsperspektive und stellt eine zunehmende Herausforderung für Verpflichtete dar. Um das effizient zu bewerkstelligen, bedarf es Konzepte. Technologien und Techniken sind vorhanden. Ein solches Konzept stellen wir im Rahmen unserer AFC-Governance-Initiative in Kürze vor. Dies sehen wir als einen langfristigsten Schwerpunkt, dem sich Verpflichtete, Systemanbieter und -integratoren in den kommenden Jahren stellen müssen.

- Technologie-Einsatz. In der gleichen Ecke würde ich die zunehmende Nutzung von Automatisierungstechniken sowie die KI-Adoption sehen. Neben der weiteren Verwendung von robotergestützter Prozessautomatisierung („Robotic Process Automation” (RPA)) sei auch das Thema der „Entity Resolution“ (ER) erwähnt, welches zu einer Qualitätsverbesserung und damit zu einer Automatisierung von Entscheidungen im Bereich der KYC-Prozesse verstärkt beitragen wird. Bezogen auf die KI sei auf das bunq-Urteil[5] verwiesen, welches sicherlich eine weitere KI-Adaption in der regulatorischen Compliance nach sich ziehen wird. An den Anwendungsfällen ändert sich unserer Meinung nach wenig. Diese sind bekannt und sollten – unter Berücksichtigung der Anwendungsrichtlinien der Regulatoren, aber auch der spezifischen Regulation (Stichwort hier unter anderem der EU AI Act oder der New York AI Bias Act) – wohl überlegt implementiert werden. Die KI ist Ergänzung und nicht zwingend Ersatz für bestehende regelbasierte Systeme. Auch hier zeigen unsere Untersuchungen in der Anbieterlandschaft (AML/KYC-Anwendungsanbieter) eine zunehmende Offenheit, die von existierenden Schnittstellen zu KI-Modellen bis hin zur Einbettung dieser Modelle reichen. Kooperation und Koexistenz statt Wettbewerb und Ersatz also. Als Schlüsseltechnologie würde man hier aber bei einer (Teil-) Ablösung von regelbasierten Systemen zwingend den Bereich der erklärbaren KI („Explainable AI“) nennen müssen. Aufgrund der Tatsache, dass es kaum verlässliche Trainingsdaten gibt − von den unscharfen FIU-Reports und deren zugrunde liegenden Daten einmal abgesehen − ist es umso wichtiger, Modellverzerrungen zu erkennen und die Ergebnisfindung verstehen zu können. Darüber hinaus seien „Digital Twins“ für die Abarbeitung von Spitzen in der Fallbearbeitung sowie der Bereich des „Natural Language Processing“ (siehe hierzu den oben erwähnten ChatGPT) für die Falldisposition und/oder die Vorbewertung von aufgeworfenen Fällen genannt. Je stärker KI/ML im AFC-Bereich Einzug halten, umso wichtiger werden dann auch die Themen des Betriebs und der zuverlässigen und effizienten Bereitstellung („Machine Learning Operations” (MLOps)).

- Datenintegration, Datenqualität & Datenschutz. Datenqualität ist ein müßiges Thema, welches mindestens so alt ist wie meine bisherige Berufslaufbahn. Zum einen wird von einigen Regulatoren, dazu zählt u. a. die Bafin, eingefordert, im Bedarfsfall Maßnahmen zur Verbesserung der Datenqualität herbeizuführen. Zum anderen kommt der Qualität der Daten eine ungleich höhere Bedeutung zu, wenn man mit KI/ML-Methoden arbeiten möchte. Insofern bestehen in der AFC-Compliance zwei Motivationen, aktiv zu werden, so unliebsam das Thema auch sein mag. Eine Bewertung der entsprechenden Anwendungshinweise der Bafin zu diesem Punkt kann man hier finden: 👉Mirko Janyga: Ziffer 6 der AuA BT – BaFin Konkretisierungen zu Monitoringsystemen hilfreich, 👉Uwe Weber: Die Auswirkungen mangelhafter Datenqualität auf die Compliance. Datenintegration ist ein Teil der Datenqualität, stellt aber speziell im traditionellen Bankenumfeld eine ganz eigene Herausforderung bei der digitalen Transformation dar, auch im AFC-Bereich. Für Neobanken gilt das weniger aufgrund des Fehlens einer IT-Systemhistorie. Dass das Thema strategisch relevant ist, ist seit geraumer Zeit bekannt. Ob das in dem aktuellen wirtschaftlichen Umfeld angegangen wird, bleibt fraglich. Das Thema Datenschutz ist auch kein neues. Aber im Zusammenhang mit den oben genannten Punkten der Public-Public, Public-Private und Private-Private Partnerships wird das zwangsweise bei FIUs, Beauftragten, aber auch bei Industrieunternehmen in der Compliance ein dringendes Thema im Jahr 2023 und in Folgejahren darstellen. Ich möchte auch die Synthetisierung von Daten in Zusammenhang mit den oben erwähnten KI/ML-Techniken erwähnen, die sehr vorteilhaft zum Beispiel für das Backtesting ist. Gerade letzteres wird dieses Jahr, wie oben im Bereich der Regulation beschrieben, für die Überwachung der Risikomodelle, neudeutsch Model Governance, eine große Bedeutung haben.

- Total Cost of Ownership. Bei all den IT-Initiativen, der Vielzahl der Systeme, Systemkomponenten und der hohen Integrationspunkte im Bereich AFC rücken in der aktuellen wirtschaftlichen Situation auch die Kosten von AFC-Compliance verstärkt in den Blickpunkt. Neben der Standardisierung der Systeme, der Homogenisierung der Systemlandschaft und der verbesserten Integration der Daten stellt sich vermehrt die Frage, ob eine simple Reduzierung auf eine One-Vendor-Strategie nicht ebenso problematisch ist wie das andere Extrem, die Best-in-Class-Strategie. Komplettiert wird die Diskussion um das Outsourcing auf der einen und das Insourcing auf der anderen Seite. Beides auch getrieben von der ein oder anderen Regulation, zum Beispiel AMLA. So kommen in der AFC-Compliance neben den eigentlichen Softwaresystemen auch die Betriebsmodelle auf den Prüfstand.

Man könnte sehr viel mehr schreiben, doch stellen die oben angeführten Punkte meines Erachtens eine gute Mischung aus aktuell diskutierten und für die nahe Zukunft zu erwartenden Herausforderungen dar. AFC-Compliance bleibt, wenig überraschend, auch im Jahr 2023 ein anspruchsvolles Thema sowohl in Punkto Effektivität als auch notwendiger Effizienzverbesserung und Verhältnismäßigkeit der Mittel.

[1] ChatGPT Dec 15 Version in a Free Research Preview; Original Question: “Got any ideas to improve combatting financial crime?”

[2] Transformer bezeichnet ein Deep-Learning-Modell, welches auf sequentiellem Dateninput basiert, der aber parallelisiert werden kann und damit hilft, die Trainingszeit deutlich zu reduzieren.

[3] Der Begriff „Feedback Transformer“ entstammt einem Forschungspapier vom 25.01.2021 der Autoren Angela Fan, Thibaut Lavril, Edouard Grave, Armand Joulin, Sainbayar Sukhbaatar, sämtlich von Facebook AI Research, in dem Limitationen von herkömmlichen Transformer-Modellen ebenso aufgezeigt wurden wie die mögliche Beseitigung dieser Einschränkungen. Wir empfinden den Begriff tendenziell irreführend und verwenden in der Regel den Begriff „rekursiver Transformer. Hierbei werden alle Layer in einem Vektor pro Zeitschritt dem Modell-Gedächtnis zugeführt, nicht nur die Repräsentationen der niedrigeren Ebenen. Daraus entstehen deutlich leistungsfähigere Modelle.

[4] Vgl. Brunnermeier, M. K. (2021), The Resilient Society, 2nd Edition.

[5] Am 18.10.2022 urteilte das zuständige Gericht in Amsterdam, dass die Neobank bunq zur Bekämpfung von Geldwäsche sehr wohl auf Methoden der künstlichen Intelligenz zurückgreifen könne. Unter anderem das wurde von der niederländischen Zentralbank bislang abgelehnt. In dem Urteil werden allerdings auch Mängel der Bank in der Effektivität des Monitorings vor allem im Bereich der Kundenrisikoklassifizierung bestätigt. Sowohl die DNB als auch bunq sehen ihre Meinungen in dem Urteil bestätigt. In Bezug auf den Einsatz moderner Technologie zur Bekämpfung der Geldwäsche hat die DNB auf Basis des Urteils angekündigt, in den Dialog mit dem Finanzsektor zu gehen.

Es wird viel geschrieben und berichtet zum Thema Lieferketten-Compliance, ob zum deutschen Lieferkettensorgfaltspflichtengesetz (LkSG), der entsprechenden EU-Direktive, die dazu in Vorbereitung ist, oder den international schon länger gültigen und ebenfalls die Lieferkette betreffenden exterritorialen Gesetze wie den UK Bribery Act (UKBA) oder den US Foreign Corrupt Practices Act (FCPA). Meine Kolleginnen haben sich bereits inhaltlich mit den einzelnen Richtlinien wie auch den weiteren Kontext zu Bestechung, Korruption und ESG auseinandergesetzt und dies in anderen Blogbeiträgen veröffentlicht. [👉Pinar Karacinar-Gehweiler: Compliance-Anforderungen aufgrund des Lieferkettensorgfaltspflichtengesetzes; 👉Lea Ilina: ESG im Spannungsfeld der Korruption]. Dieser Blogbeitrag skizziert nun ein entsprechendes IT-System zur Unterstützung der Lieferketten-Compliance und zeigt auf, welche Komponenten wie und warum Teil eines solchen Systems sein sollten.

Auch wenn die oben genannten Regulatorien auf den ersten Blick wenig gemein zu haben scheinen, so verbinden sie doch alle mindestens die nachfolgenden Punkte:

- Risikoanalyse: Die Basis für die Erfüllung der Regulatorien ist die Erstellung einer unternehmensspezifischen Risikoanalyse, die u.a. die Lieferanten, deren Beziehung zum eigenen Unternehmen, Regionen, Produkte und Services, Vertragsarten und weitere Risikoobjekte abdeckt. Es erscheint sinnvoll, dies einmal für alle Regelwerke zu erstellen, falls noch nicht geschehen, oder die bestehende Risikoanalyse entsprechend zu erweitern.

- Lieferanten-Screening: Der offenkundigste Teil eines Systems für die Lieferketten-Compliance ist die Prüfung der Lieferanten nach dem „Know Your Customer“ (KYC)-Prinzip. Dieser Teil wird im Markt unterschiedlich bezeichnet: KYV („Know Your Vendor“), KYBP („Know Your Business Partner“), etc. Wir übersetzen das „C“ gerne mit Counterpart und können ohne Probleme mit dem KYC-Prinzip auskommen. Abgesehen von der Begriffsverwirrung geht es hier darum, den Geschäftspartner an sich und die gegebenenfalls relevanten Akteure des Partners zu kennen und gegen einschlägige Listen zu prüfen. Neben Sanktionslisten sind auch PEP-Listen (PEP = Politisch Exponierte Personen) sowie weitere Informationen wie negative Nachrichten („Adverse Media“) einzusetzen. Hier sind drei Stufen zu beachten: Identitätsprüfung, Integritätsprüfung sowie die spezifische Risikoprüfung gegen die in der Risikoanalyse identifizierten Risiken. Dieses Screening erfolgt initial bei der Anfrage/Entscheidung, ob eine Geschäftsbeziehung eingegangen werden kann/darf/soll sowie fortlaufend und risikobasiert.

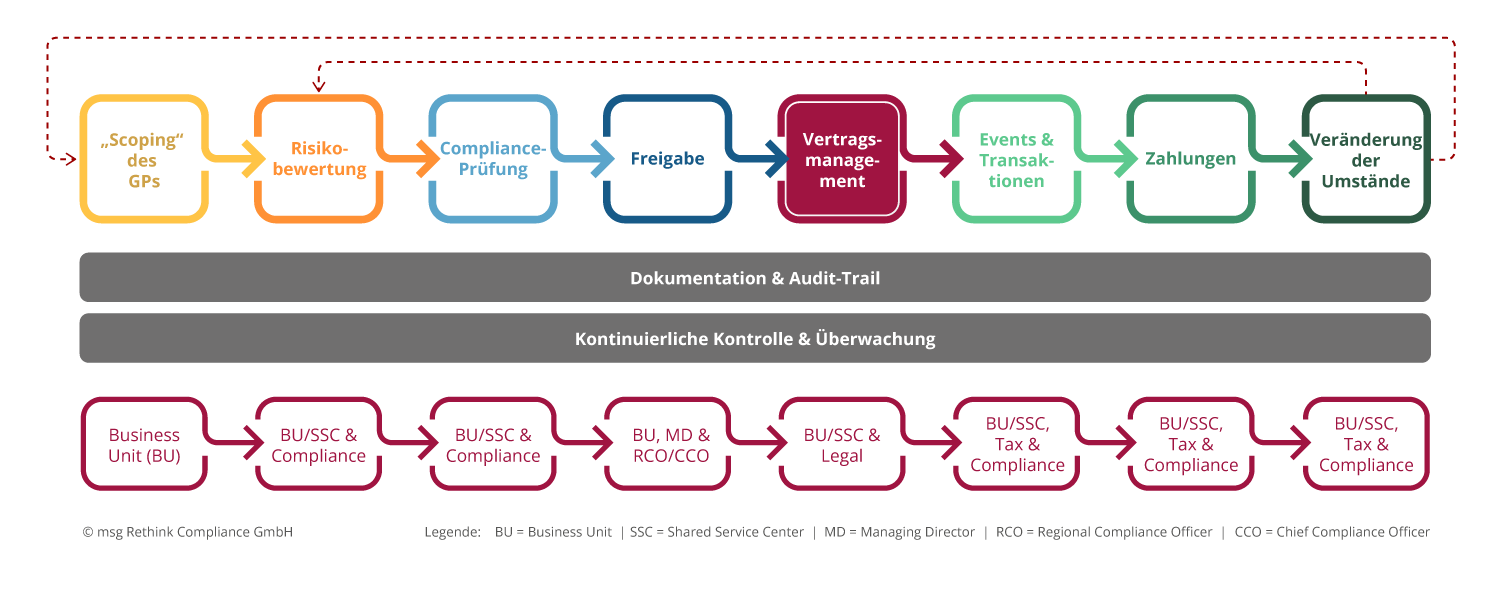

Daraus ergibt sich kurz folgende Prozesssicht auf die Thematik:

Abb. 1: Prozessuale Sicht Geschäftspartner-Screening

Die Zusammenlegung der skizzierten Themen ermöglicht das Heben von Effizienz- und Produktivitätsvorteilen. Es lässt sich so ein einheitliches System für die Geschäftspartner-Compliance herstellen, welches die diesbezüglichen unternehmensspezifischen Risiken ganzheitlich abdeckt und darstellt. Neben Transparenzvorteilen ergibt sich hieraus vor allem eine Redundanzvermeidung in der Bearbeitung unternehmensintern wie auch auf Seiten des Geschäftspartners, also des Lieferanten. Die Unterstützung durch ein flexibles IT-System, der Einfachheit halber Lieferketten-Compliance-Lösung genannt, trägt weiter zur Kostensenkung durch Vermeidung von IT-Silos, redundanter Datenaufbereitung und -haltung und zur Verringerung der sonstigen direkten und indirekten Kosten einer solchen Softwarelösung im Vergleich zu mehreren Einzellösungen bei.

Aus den oben angeführten Überlegungen im Zusammenhang mit der prozessualen Sicht auf einen Geschäftspartner-Lebenszyklus ergibt sich für den Aufbau einer solchen, flexiblen Softwarelösung folgender schematischer Aufbau, angefangen mit den Kernprozessen:

- Identitätsprüfung (Überprüfung der Stammdaten von Geschäftspartnern): Neben legalem Namen und Adresse sind beispielsweise die Mitglieder der Organe (Geschäftsführer, Beiräte, Vorstände, etc.) wie auch die Eigentumsverhältnisse (Stichwort: Wirtschaftlich Berechtigte) zu erfassen. Diese Informationen spielen bei der automatisierten Weiterverarbeitung aus unterschiedlichen Gründen eine wichtige Rolle. Diese Prüfung muss während des Onboarding-Prozesses, aber auch zur kontinuierlichen Überwachung durchgeführt werden. Wie der Prozessname es erahnen lässt, geht es hierbei um die Identitätsfeststellung des Geschäftspartners in all seinen Facetten. Anbindungen an Auskunfteien und Intermediäre, wie z. B. Dun & Bradstreet oder ähnliche, können den Automatisierungsgrad erhöhen. Die Verwendung von flexiblen, dynamischen, digitalen Fragebögen kann ebenfalls positiv auf die Effizienz wirken. Sie helfen Redundanzen zu reduzieren und sind als Self-Service-Komponente beispielsweise im Bieterprozess nutzbar.

- Integritätsprüfung (Überprüfung der identifizierten Stammdaten von Geschäftspartnern anhand einer Reihe von Listen (direkte wie indirekte/sektorale Sanktionen, PEP, Unternehmen mit schlechter Presse/unfreundlichen Medien, etc.)): Dieser Listensatz unterscheidet sich von dem, der für die Identitätsprüfung verwendet wird. Üblicherweise kommen hier Compliance-spezifische Listen zum Einsatz. Natürlich kann im Bereich des Sanktionsmanagements auch mit den öffentlich bereitgestellten Listen der EU, USA, UK und beispielsweise der Weltbank gearbeitet werden. Im Rahmen einer Make-or-Buy-Betrachtung sind aber sowohl Aufwand wie auch Risiken des Datenmanagements zu beachten. Neben der Prüfung im Onboarding eines Geschäftspartners ist dies auch kontinuierlich zu prüfen, da sich das Integritätsrisiko ständig verändern kann.

- Spezifische Risikoprüfung: Zur Überprüfung der erweiterten Daten von Geschäftspartnern auf Beziehungsrisiken bezüglich regulatorischer Aspekte (nicht operativer Risiken) werden aus der Risikoanalyse abgeleitete Regeln definiert, die dann zu sogenannten „Red Flags“ führen können, also risikorelevanten Sachverhalten, die es zu bewerten und zu bearbeiten gilt. Es gebietet sich, diese Prüfung beim Onboarding des Geschäftspartners durchzuführen und nach Entscheidung der Aufnahme einer Geschäftsbeziehung periodisch auf Basis der Risikoeinstufung zu überprüfen. Es empfiehlt sich weiter, das Risikomodell flexibel gestalten zu können. Damit ist einerseits die Möglichkeit gemeint, beliebig weitere Prüfregeln zu definieren – am besten durch die jeweilige Fachabteilung – sowie andererseits auch die Veränderung des Risikobewertungsmodells vorzunehmen. Ein Risiko-Scoring-Modell mit dominierenden Risiken hat sich hier als effektiv wie effizient herausgestellt. Auch hat sich in der Vergangenheit die bereits angesprochene digitale Fragebogenkomponente als vorteilhaft erwiesen, solange sie flexibel im Aufbau und dynamisch interaktiv bei der Beantwortung agieren kann.

- Event- & Transaktionsprüfung: Die Event- und Transaktionsprüfung kann in unterschiedlichen Komplexitätsstufen umgesetzt werden. Neben einigen Standardprüfungen bei Hochrisikotransaktionen kann hier beispielswiese auch auf Basis eines bereits im Einsatz befindlichen Betrugspräventionssystems gearbeitet werden. Auch wenn dies nicht zu empfehlen ist, wird dieser Bereich bei einer Software-gestützten Lösung oftmals nachrangig behandelt. Dies hat nicht zuletzt mit der Komplexität der Sache in Verbindung mit der umgesetzten Prozessrealität in Unternehmen und in deren ERP-Systemen zu tun. Gerne wird diese Prüfung daher transaktionsspezifisch per Organisationsanweisung auf die sogenannte „First Line of Defence“ (Operative Kontrollen) und „Third Line of Defence“ (Interne Revision) sowie Hinweisgebersysteme ausgelagert und nachrangig mittels IT unterstützt. Hier ergeben sich durch künstliche Intelligenz sowie Process-Mining-Funktionalitäten aber neue, sehr effiziente Möglichkeiten einer IT-Unterstützung und Automatisierung, die das in diesem Bereich liegende Risiko von Bestechung und Korruption deutlich mindern können.

- Fallmanagement: Alle Warnungen und generierten Fälle aus Identitäts-, Integritäts- und Risikoprüfungen müssen analysiert und entschieden werden, gegebenenfalls erst nach einer erweiterten Prüfung, die man auch „Enhanced Due Diligence“ (EDD) nennt. Ein Fallmanagement macht dies alles transparent, ermöglicht die Sicherstellung der notwendigen Bearbeitungsqualität sowie die komplexitätsgesteuerte Verteilung bzw. Delegation von Hinweisen, Fällen oder Teilaspekten davon. Typischerweise generiert die Softwarelösung auf Grund der bisherigen Prüfschritte einen Vorschlag für das initiale Risiko, welches es zu bestätigen oder zu verwerfen gilt. Das wiederum definiert, dass das Risiko idealerweise wie folgt zu unterteilen ist:

- Initiales Risiko, welches initial beim Onboarding identifiziert und bestätigt wird.

- Laufendes Risiko, welches sich kontinuierlich durch die Zusammenarbeit ergibt und verändert (vor allem durch risikorelevante Stammdatenänderungen oder entsprechende Events und Transaktionen).

- Manuelles Risiko, welches durch einen entsprechend berechtigten Mitarbeiter manuell eingesteuert wird.

- Vererbtes Risiko, welches z. B. durch Firmenzusammengehörigkeit bzw. wirtschaftlich Berechtigte besteht. Im Gegensatz zu den vorgenannten drei ist diese Risikoart optional im Zusammenhang mit der Geschäftspartner-Compliance zu sehen.

- Freigabemanagement: Die Akzeptanz einer bestimmten Risikoposition eines bestimmten Geschäftspartners muss von den Entscheidungsträgern des Unternehmens in enger Zusammenarbeit mit Compliance genehmigt werden. In den meisten Fällen tritt Compliance nur als Ratgeber auf, in anderen Fällen sollte es ein Entscheidungs- bzw. Vetorecht einfordern. Dies geschieht im Rahmen des Freigabemanagements. Im Zusammenhang mit dem oben genannten Risikomodell kann so ein identifiziertes Bruttorisiko, welches sich aus der Risikoanalyse ergibt, durch Maßnahmen im Zusammenhang mit der Geschäftsbeziehung und dem zugehörigen Vertragswesen reduziert werden − sofern man das zulassen möchte. In einem solchen Fall ergibt sich dann das Nettorisiko, über welches zu entscheiden wäre. Es versteht sich von selbst, dass alle Maßnahmen im Rahmen des Genehmigungsverfahrens mitprotokolliert werden müssen, um eine Revisionssicherheit gewährleisten zu können. Die prozessuale Darstellung oben zeigt auf, dass dies nicht nur für das Freigabemanagement gilt, sondern sich durch den Gesamtprozess zieht.

- Reporting: Neben Auditberichten sind hier vor allem die regulatorisch notwendigen Lageberichte zu nennen, die aus der Anwendung heraus, vorlagenbasiert unterstützt werden sollten, um Zeit und Aufwand zu sparen. Auch das Berichtswesen für das Management zur Risikosituation entlang der Lieferkette sowie die Governance über den gesamten Geschäftspartner-Prozess sind in diesem Zusammenhang anzuführen.

Nachdem die Kernprozesse grob beschrieben wurden, ergibt sich die Frage der Akteure, die an bzw. mit einem solchen System arbeiten müssen, also die Frage nach Schnittstellen und Benutzerrollen. Auch hier ist die Auflistung schematisch zu verstehen.

Schnittstellen:

- ERP-System(e): Hier ist vor allem das Stammdaten-führende System gemeint. Das kann ein ERP-System sein oder aber auch ein CRM-, SCM-, MDM-, Bieterportal oder ein ähnliches System, welches die Stammdaten, Ereignisse und Transaktionen von Geschäftspartnern verwaltet (z. B. Microsoft, Salesforce, SAP, u.a.). Nicht selten sind es mehrere Systeme. Die Art der Integration entscheidet über den Grad der Automatisierung und die Akzeptanz des Systems im Gesamtprozess.

- Auskunfteien/Research-Anbieter: Dies sind öffentliche oder lizenzierte Anbieter von relevanten Inhalten zu Geschäftspartnern, die zur Stammdatenpflege wie auch zur Risikoprüfung verwendet werden können/sollten (z. B. Dow Jones, Dun & Bradstreet, Moody’s, aber auch öffentliche Listen der EU, UK, USA usw.). Hier ist aus Risikogesichtspunkten zu definieren, mit welchen Anbietern und Datenquellen gearbeitet werden soll. So gibt es spezielle Anbieter, die auf Geschäftspartner aus bestimmten Regionen, z. B. die vormaligen GUS-Staaten oder auch die arabisch sprechende Welt, spezialisiert sind, sowie Generalisten. Je nach Risikoappetit kann für die einfache Risikoprüfung der eine, für die erweiterte Risikoprüfung oder die Qualitätssicherung ein anderer Anbieter gewählt werden.

- Internet: Für eine tiefere Onlinerecherche über einen bestimmten Geschäftspartner sollte eine protokolierbare Internet-Recherche bereitgestellt werden.

- Whistleblower/Beschwerdemanagement: Eine Beschwerdemöglichkeit über direkte/indirekte Geschäftspartner ist z. B. nach LkSG einzurichten und abzudecken. Es muss dann eine Untersuchung und Risikoneubewertung durchgeführt werden. Dies kann als Schnittstelle zu einem existierenden System umgesetzt werden oder durch eine Organisationsanweisung und manuelle Erfassung eines entsprechenden Hinweises im Rahmen des Kernprozesses zum Fallmanagement.

Zu den Schnittstellen ist zu bemerken, dass hier nicht auf spezielle, landes- oder industriespezifische Berichtsanforderungen zu Aufsichtsbehörden eingegangen wird, die gegebenenfalls eine weitere Schnittstellenanforderung darstellen können.

Benutzerrollen:

- GP-Antragsteller: Diese Rolle beantragt einen neuen Geschäftspartner/Lieferant und/oder eine neue Geschäftspartnerbeziehung.

- GP-Eigentümer: Diese Rolle „besitzt“ einen bestimmten Geschäftspartner und/oder eine bestimmte Geschäftspartnerbeziehung und ist für diese verantwortlich.

- Compliance: Diese Rolle soll nur exemplarisch Compliance als Anwenderrolle darstellen. Gerne wird diese noch beliebig unterteilt.

- Genehmiger: Diese Rolle steht exemplarisch für die geschäftlichen Entscheidungsträger, welche die Aufnahme eines bestimmten Geschäftspartners und/oder die Änderung des Risikopotenzials eines bestehenden Geschäftspartners prüfen und genehmigen/verweigern können.

- Geschäftspartner: Der Geschäftspartner bzw. Lieferant kann in den Prozess direkt im Rahmen eines Self-Service miteinbezogen werden.

Zu den Rollen ist zu bemerken, dass diese immer unternehmensspezifisch einzurichten sind und sich diese wie auch die Rollenbezeichnungen durchaus anders darstellen können.

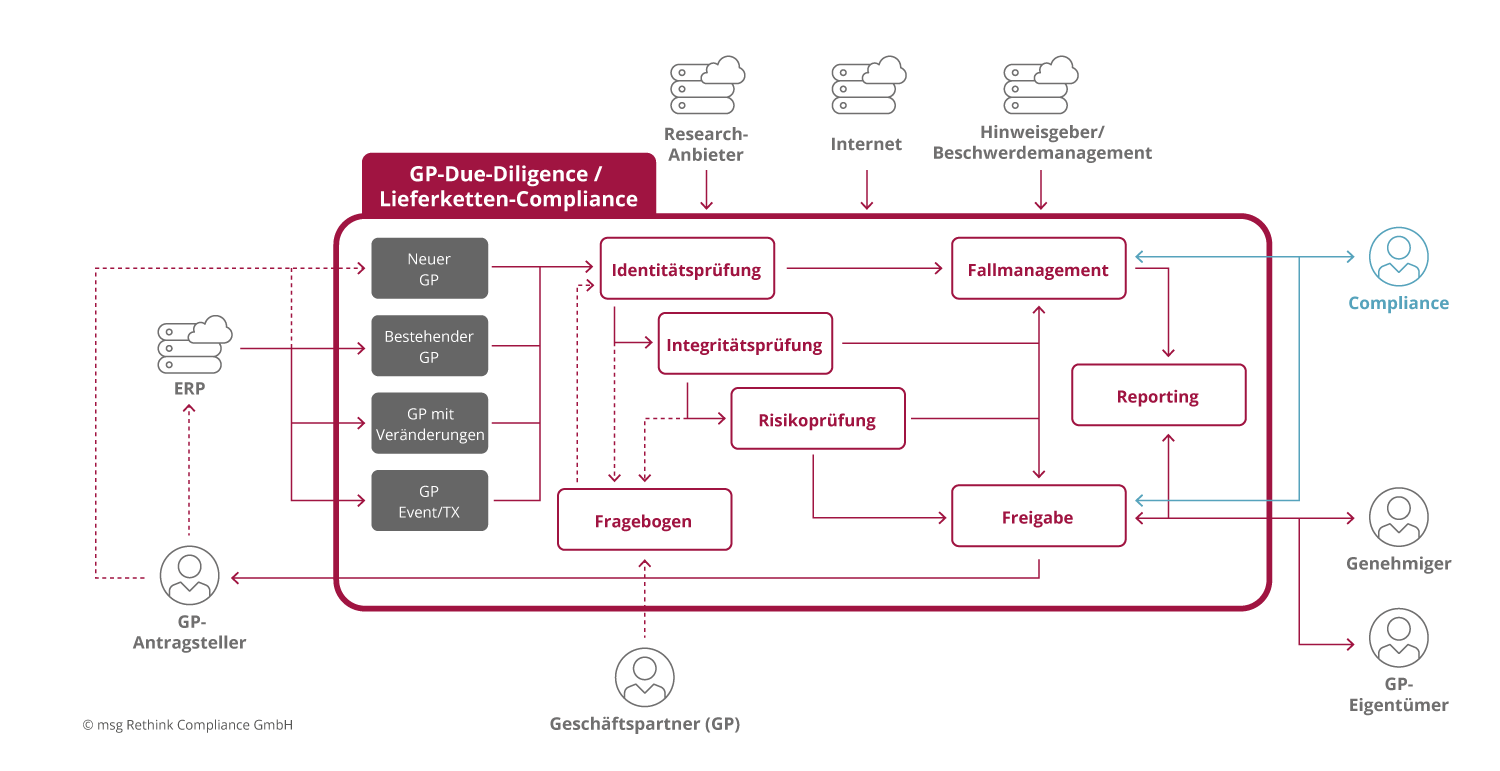

Daraus ergibt sich grob das folgende Use-Case-Diagramm für ein IT-gestütztes Lieferketten-Compliance-System:

Abb. 2: Use-Case-Diagramm eines IT-gestützten Systems für die Lieferketten-Compliance (ohne Ereignis-/Transaktionsmonitoring)

Die skizzierte IT-gestützte Umsetzung eines Geschäftspartner-Compliance-Systems ist generisch und kann in dieser Form die regulatorischen Compliance-Anforderungen zur Zusammenarbeit mit Geschäftspartnern allgemein (Vertriebspartner, Joint-Ventures, Forschungsinitiativen, HR-Partner, etc.) sowie Lieferanten im Speziellen unterstützen. Auf aufsichtsrechtliche Spezifika wurde aus Gründen der Übersichtlichkeit ebenso verzichtet wie auf industriespezifische Anforderungen. Im Rahmen dieser Blogreihe werden wir in Kürze auch Einblicke bzw. Beispiele geben zu Risikomodell, Prüfstrategie und Reporting. Es lohnt sich also, dem #rethinkcompliance Blog zu folgen und dranzubleiben.

Kontakt

msg Rethink Compliance GmbH

Amelia-Mary-Earhart-Str. 14

60549 Frankfurt am Main

+49 69 580045-0

info@msg-compliance.com

Die msg-Gruppe

Die msg Rethink Compliance GmbH ist Teil von msg, einer unabhängigen Unternehmensgruppe mit mehr als 10.000 Mitarbeitenden.

Die msg-Gruppe ist in 34 Ländern in den Branchen Banking, Insurance, Automotive, Consumer Products, Food, Healthcare, Life Science & Chemicals, Public Sector, Telecommunications, Manufacturing, Travel & Logistics sowie Utilities tätig, entwickelt ganzheitliche Softwarelösungen und berät ihre Kunden in allen Belangen der Informationstechnologie.